Троян RenEngine: Масштабная кибератака через пиратские игры

Троян RenEngine заразил более 400 тысяч компьютеров, включая Россию. Вирус распространяли через пиратские игры вроде Far Cry, FIFA и Assassin’s Creed. Он почти не обнаруживался антивирусами и открывал доступ стилерам, ворующим данные. Под угрозой все, кто скачивал пиратский софт с апреля 2025 года — заражения достигают 10 тысяч в день. Эксперты советуют срочно провести проверку системы

Троян RenEngine заразил более 400 тысяч компьютеров, включая Россию. Вирус распространяли через пиратские игры вроде Far Cry, FIFA и Assassin’s Creed. Он почти не обнаруживался антивирусами и открывал доступ стилерам, ворующим данные. Под угрозой все, кто скачивал пиратский софт с апреля 2025 года — заражения достигают 10 тысяч в день. Эксперты советуют срочно провести проверку системы.

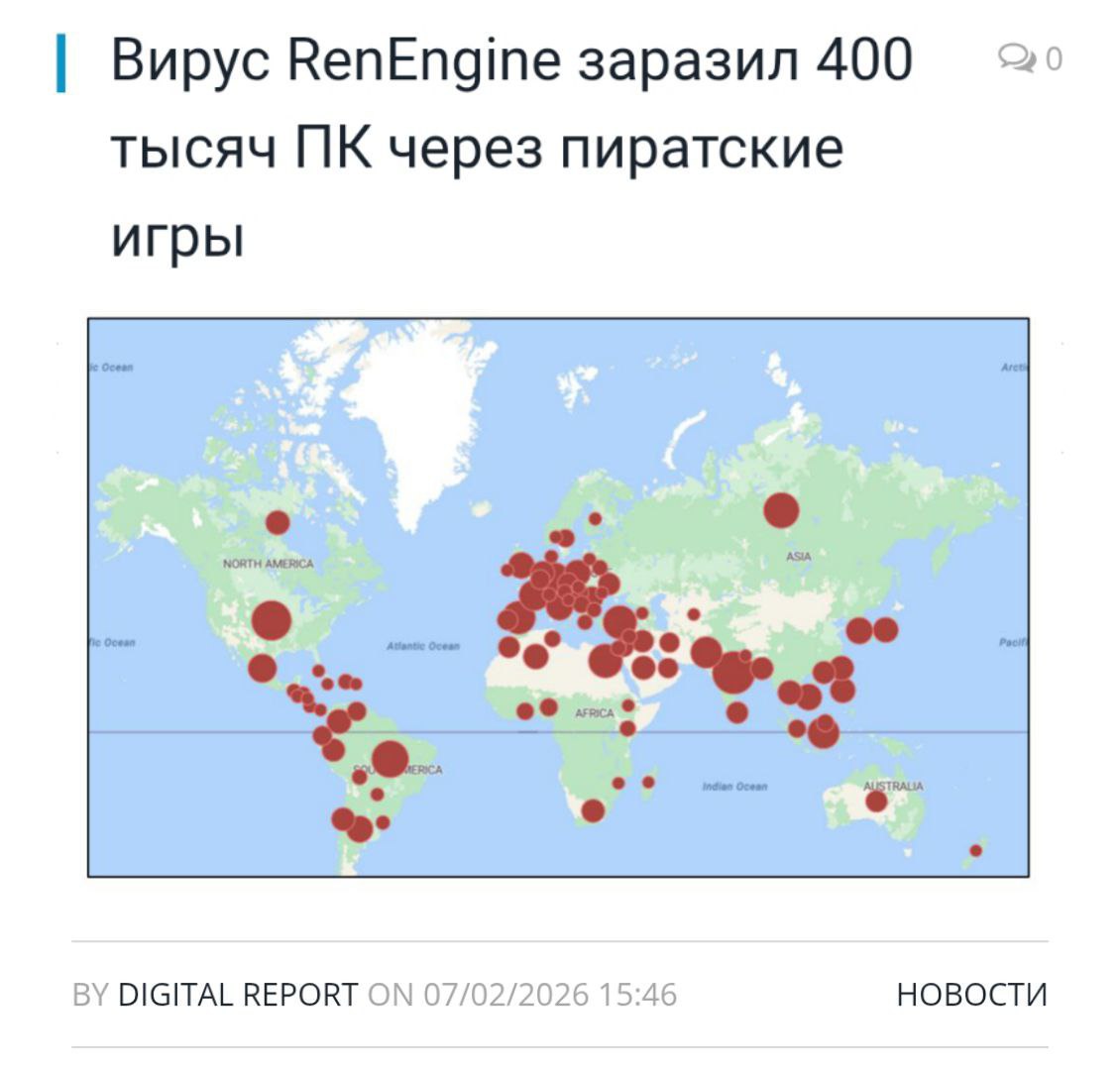

Вспышка заражения RenEngine, зафиксированная с апреля 2025 года, стала одной из крупнейших кибер-атак, направленных на рядовых пользователей. Масштаб распространения трояна, охватившего более 400 тысяч устройств по всему миру, включая значительный процент пользователей в России, демонстрирует изощренность методов злоумышленников и уязвимость систем безопасности. Анализ показал, что главным вектором распространения стали пиратские версии популярных видеоигр. Киберпреступники, воспользовавшись популярностью таких тайтлов, как Far Cry, FIFA, Assassin’s Creed и других, внедряли вредоносный код непосредственно в установочные файлы игр. Пользователи, скачивавшие данные игры с неофициальных сайтов или торрент-трекеров, рисковали заразить свои компьютеры.

Одной из главных проблем, осложнивших борьбу с RenEngine, стала его способность оставаться незамеченным для большинства антивирусных программ. Разработчики трояна применили различные методы обфускации и полиморфизма, что позволяло им обходить традиционные методы обнаружения. В результате, многие пользователи, считавшие свои системы защищенными, оставались уязвимыми перед атаками. Это подчеркивает важность не только наличия антивирусной защиты, но и ее регулярного обновления, а также использования дополнительных инструментов для обнаружения вредоносного ПО.

Основной целью RenEngine было предоставление доступа к зараженным системам стилерам – вредоносным программам, предназначенным для кражи конфиденциальной информации. Стилеры, в свою очередь, могли похищать пароли, данные банковских карт, личные документы, историю браузера и другую ценную информацию. Полученные данные злоумышленники могли использовать для различных целей, включая финансовые махинации, кражу личности, шантаж и другие преступные действия.

Учитывая скорость распространения RenEngine, достигавшую пика в 10 тысяч заражений в день, эксперты по кибербезопасности настоятельно рекомендуют всем пользователям, скачивавшим пиратский софт с апреля 2025 года, немедленно предпринять меры по проверке своих систем. Рекомендуется провести полное сканирование антивирусной программой, используя актуальные базы данных. Также стоит рассмотреть возможность использования специализированных инструментов для обнаружения вредоносного ПО, способных выявлять скрытые угрозы, которые могут быть пропущены стандартными антивирусами.

Помимо сканирования, необходимо предпринять ряд дополнительных мер предосторожности. Рекомендуется сменить все критически важные пароли, особенно для учетных записей электронной почты, социальных сетей и банковских сервисов. Важно также проверить историю транзакций по банковским картам и счетам на предмет подозрительной активности. В случае обнаружения признаков заражения или подозрительной активности, следует незамедлительно обратиться в службу технической поддержки своего интернет-провайдера или в специализированные компании по кибербезопасности.

Для предотвращения подобных заражений в будущем, следует придерживаться нескольких простых, но эффективных правил. Во-первых, необходимо избегать скачивания программного обеспечения с непроверенных источников, особенно пиратских копий игр и программ. Во-вторых, следует регулярно обновлять операционную систему и установленное программное обеспечение, что позволит устранять уязвимости, которые могут быть использованы злоумышленниками. В-третьих, рекомендуется использовать надежные антивирусные программы и регулярно проводить сканирование системы. Наконец, важно соблюдать осторожность при открытии подозрительных электронных писем, переходе по сомнительным ссылкам и загрузке файлов из ненадежных источников.

Расследование инцидента с RenEngine продолжается. Правоохранительные органы и эксперты по кибербезопасности работают над установлением личностей злоумышленников и привлечением их к ответственности. Также ведется работа по разработке новых методов обнаружения и блокировки вредоносного ПО, подобного RenEngine, чтобы предотвратить подобные атаки в будущем. Ситуация с RenEngine служит напоминанием о важности кибергигиены и необходимости постоянной бдительности в цифровом мире.